Проекты внешнего аудита ит и безопасностив тч pci dss и суиб

Содержание:

- Введение

- Введение

- А теперь подробнее о том, как я советовал бы преодолевать все трудности

- Методика и средства проведения аудита

- Законодательство о национальной платежной системе

- Что проверяется в процессе аудита

- Порядок проведения аудита пожарной безопасности

- SQL Server Audit

- Рисунок 1: Основные этапы работ при проведении аудита безопасности

- Международный стандарт ISO 27001

- Таблица 4: Пример таблицы определения уровня риска информационной безопасности

- Литература

- Итоговые документы

- Какой результат компания получает по итогу?

Введение

Под комплексным аудитом будем понимать следующие работы, проводимые в рамках одного проекта:

- тестирование на проникновение;

- аудит процессов ИБ;

- обследование ключевых бизнес-систем и бизнес-процессов;

- анализ конфигураций элементов ИТ-инфраструктуры;

- обследование процессов обработки ПДн и режима КТ;

- разработка рекомендаций для повышения уровня зрелости процессов ИБ.

Наверняка все помнят детские задачки из серии «из пункта А в пункт Б вышел пешеход, двигающийся со скоростью 5 км/ч, а также выехал велосипедист со скоростью 15 км/ч…»

Рисунок 1. Визуализированная детская задачка

Добавим немного переменных, присущих проекту по комплексному аудиту ИБ в крупной компании (для примера приведены числовые показатели аудита, проведенного в 2018 году):

- обследование головного офиса и 7 дочерних организаций;

- анализ 60 информационных систем, 50 средств защиты и 8 комплексных АСУ ТП;

- разработка дорожной карты мероприятий ИБ;

- 2,5 месяца и более 25 работников на проекте.

В результате получаем неформализованную задачу, которая выглядит примерно так:

Пять проектных команд выехали из пункта А в пункт Д с разной скоростью. Что нужно сделать, чтобы в соответствии с планом-графиком все команды пришли в точку Д, куда они договорились прибыть одновременно, при этом заехав по пути в филиалы Б, В и Г, сохранив нервы менеджера проекта и главного конструктора и тратя на сон более 5 часов в день.

В своей работе мы по многим направлениям используем заранее подготовленные «напоминалки», так называемые чек-листы — они помогают во многом структурировать и упорядочить проектную деятельность. Это отличный инструмент для напоминаний, позволяющий не забыть базовые вещи.

Любой проект глобально можно разделить на три основных блока:

- подготовка к проведению аудита;

- сбор свидетельств аудита и анализ полученных данных;

- разработка рекомендаций и презентация результатов.

Введение

Информационная система является важной и неотъемлемой частью организации. Качество ее работы может прямо или косвенно влиять на доходы и расходы компании

Своевременное обслуживание и аудит ИТ системы позволяет снижать издержки и увеличивать уровень надежности и безопасности.

Простым примером роста издержек может служить распространенная в последнее время ситуация с договором на телекоммуникационные услуги в долларах или у.е. При росте курса растут расходы. В таких случаях нужно своевременно среагировать на ситуацию и изменить условия договора или поменять поставщика услуг.

Ненадлежащее качество хранения резервных копий коммерческой информации может привести к прямым финансовым потерям в случае выхода из строя оборудования. Регулярная проверка доступности системы архивирования поможет избежать потерь в будущем.

Уволенный нелояльный сотрудник с административными правами может серьезно нарушить работу информационной системы, если ему своевременно не отключить доступ.

Медленная работа базы данных может увеличивать нагрузку на менеджеров, работающих с клиентами, что косвенно увеличивает расходы организации на содержание штата сотрудников.

Эти и многие другие моменты требуют постоянной качественной работы по обслуживанию информационной системы. Для проверки текущего состояния, я предлагаю провести ИТ аудит организации. Данная работа проводится по следующей схеме.

А теперь подробнее о том, как я советовал бы преодолевать все трудности

Я не стану напоминать о том, что необходимо сделать инвентаризацию для того, чтобы понимать с чем работаешь, что является устаревшим, что можно заменить на более производительное. Это обязательное мероприятие. А вот о том, что после переписи всего оборудования надо все разделить всё на категории (активное сетевое, workstaion, bussiness-critical servers and service) напомню. При наличии доступа к административной панели сделать бэкапы конфигураций, описать “что”, “зачем” и “для чего” настроено в конкретной железке, переписать все сетевые адреса серверов, управляемых железок (да простят меня господа сетевики), сетевых хранилищ, принтеров и всего, что имеет доступ к сети (ну кроме рабочих станций).

Следующим этапом можно попытаться составить примерную схему того, как устроена сеть на план-схеме этажа, чтобы понимать где может быть бутылочное горлышко. В моем случае была проблема в том, что сеть этажа поделена на две части и в дальней от серверной части были проблемы с сетью, а оказалось все банально — не экранированная витая пара лежала вместе с силовой линией этажа бизнес-центра напряжением на 220 и 380 вольт — какая к черту сеть, ребята. После этого можно приступать к анализу железа.

Анализ железячной составляющей это одно из важных мероприятий. Необходимо понимать, насколько актуально на текущий момент времени используемое железо (как сетевое и серверное, так и пользовательские ПК). Обычно на этом этапе выясняется (с поддержкой от бухгалтерии, а так же коммерческих отделов), что вся bussiness-critical информация хранится в виде документов Excell на сервере, у которого жесткие диски работают уже третий гарантийный срок (!) и все удивляются тому, что “файлы по сети медленно открываются” и сам сервер шумит дисками как больной психиатрии стучащий ложкой по кастрюле. А сетевые железки сняты с производства еще за год до того, как их купили в компанию и по отзывам они ужасны. Или например wi-fi в офисе поднят на точках доступа, которые по всем отзывам считаются такой дрянью, которую врагу не пожелаешь.

Методика и средства проведения аудита

Теперь несколько слов о том, как проходит проверка и какие этапы и средства она в себя включает.

Проведение аудита информационной безопасности состоит из нескольких основных этапов:

- инициирование процедуры проверки (четкое определение прав и обязанностей аудитора, подготовка аудитором плана проверки и его согласование с руководством, решение вопроса о границах проведения исследования, накладывание на сотрудников организации обязательства в помощи и своевременном предоставлении необходимой информации);

- сбор исходных данных (структура системы безопасности, распределение средств обеспечения безопасности, уровни функционирования системы безопасности, анализ методов получения и предоставления информации, определение каналов связи и взаимодействия ИС с другими структурами, иерархия пользователей компьютерных сетей, определение протоколов и т.д.);

- проведение комплексной или частичной проверки;

- анализ полученных данных (анализ рисков любого типа и соответствия стандартам);

- выдача рекомендаций по устранению возможных проблем;

- создание отчетной документации.

Первый этап является наиболее простым, поскольку его решение принимается исключительно между руководством предприятия и аудитором. Границы проведения анализа могут быть рассмотрены на общем собрании сотрудников или акционеров. Все это в большей степени относится к правовому полю.

Второй этап сбора исходных данных, будь то проведение внутреннего аудита информационной безопасности или внешней независимой аттестации, является наиболее ресурсоемким. Связано это с тем, что на этой стадии нужно не только изучить техническую документацию, касающуюся всего программно-аппаратного комплекса, но и провести узконаправленное интервьюирование сотрудников компании, причем в большинстве случаев даже с заполнением специальных опросных листов или анкет.

Что же касается технической документации, здесь важно получить данные о структуре ИС и приоритетных уровнях прав доступа к ней сотрудников, определить общесистемное и прикладное программное обеспечение (используемые операционные системы, приложения для ведения бизнеса, управления им и учета), а также установленные средства защиты софтверного и непрограммного типа (антивирусы, файрволлы и т.д.). Кроме того, сюда включается полная проверка сетей и провайдеров, предоставляющих услуги связи (организация сети, используемые протоколы для подключения, типы каналов связи, методы передачи и приема информационных потоков и многое другое)

Как уже понятно, это занимает достаточно много времени.

На следующем этапе определяются методы аудита информационной безопасности. Их различают три:

- анализ рисков (самая сложная методика, базирующаяся на определении аудитором возможности проникновения в ИС и нарушения ее целостности с применением всех возможных методов и средств);

- оценка соответствия стандартам и законодательным актам (наиболее простой и самый практичный метод, основанный на сравнении текущего состояния дел и требований международных стандартов и внутригосударственных документов в сфере информационной безопасности);

- комбинированный метод, объединяющий два первых.

После получения результатов проверки начинается их анализ. Средства аудита информационной безопасности, которые применяются для анализа, могут быть достаточно разнообразными. Все зависит от специфики деятельности предприятия, типа информации, используемого программного обеспечения, средств защиты и пр. Однако, как можно заметить по первой методике, аудитору, главным образом, придется опираться на собственный опыт.

А это означает только то, что он должен обладать соответствующей квалификацией в сфере информационных технологий и защиты данных. На основе такого анализа аудитор и рассчитывает возможные риски.

Заметьте, он должен разбираться не только в операционных системах или программах, используемых, например, для ведения бизнеса или бухгалтерского учета, но и четко понимать, каким образом злоумышленник может проникнуть в информационную систему с целью кражи, порчи и уничтожения данных, создания предпосылок для нарушений в работе компьютеров, распространения вирусов или вредоносного ПО.

Законодательство о национальной платежной системе

Законодательство о НПС находится только на заре своего становления, и нас ждет немало новых документов, в том числе и по вопросам обеспечения информационной безопасности. Но уже сейчас ясно, что выпущенное и утвержденное 9-го июня 2012 года Положение 382-П «О требованиях к обеспечению защиты информации при осуществлении переводов денежных средств и о порядке осуществления Банком России контроля за соблюдением требований к обеспечению защиты информации при осуществлении переводов денежных средств» требует в п.2.15 обязательной оценки соответствия, то есть аудита. Такая оценка осуществляется либо самостоятельно, либо с привлечением сторонних организаций. Как уже сказано выше, проводимая в рамках 382-П оценка соответствия похожа по своей сути на то, что описано в методике оценки соответствия СТО БР ИББС, но выдает совершенно иные результаты, что связано с вводом специальных корректирующих коэффициентов, которые и определяют отличающиеся результаты. Никаких особых требований к привлекаемым для аудита организациям положение 382-П не устанавливает, что вступает в некоторое противоречие с Постановлением Правительства от 13 июня 2012 года №584 «О защите информации в платежной системе», которое также требует организации и проведения контроля и оценки выполнения требований к защите информации один раз в 2 года. Однако Постановление Правительства, разработанное ФСТЭК, требует, чтобы внешний аудит проводился только организациями, имеющей лицензию на деятельность по технической защите конфиденциальной информации. Дополнительные требования, которые сложно отнести к одной из форм аудита, но которые накладывают на банки новые обязанности, перечислены в разделе 2.16 Положения 382-П. Согласно этим требованиям оператор платежных систем обязан разработать, а банки, присоединившиеся к этой платежной системе, обязаны выполнять, требования по регулярному информированию оператора платежной системы о различных вопросах информационной безопасности в банке: о выполнении требований по защите информации, о выявленных инцидентах, о проведенных самооценках, о выявленных угрозах и уязвимостях. Дополнительно к аудиту, проводимому на договорной основе, ФЗ-161 о НПС также устанавливает, что контроль и надзор за выполнением требований, установленных Правительством Российской Федерации в 584-м Постановлении и Банком России в 382-м Положении, осуществляются ФСБ ФСТЭК и Банком России соответственно. На момент написания статьи ни ФСТЭК, ни ФСБ не имели разработанного порядка проведения такого надзора, в отличие от Банка России, который выпустил Положение от 31 мая 2012 года №380-П «О порядке осуществления наблюдения в национальной платежной системе» (для кредитных организаций) и Положение от 9 июня 2012 года №381-П «О порядке осуществления надзора за соблюдением не являющимися кредитными организациями операторами платежных систем, операторами услуг платежной инфраструктуры требований Федерального Закона от 27 июня 2011 года № 161-ФЗ «О национальной платежной системе», принятых в соответствии с ним нормативных актов Банка России». Нормативные акты в области защиты информации в национальной платежной системе находятся только в начале подробной разработки. С 1 июля 2012 года Банк России начал их апробацию и сбор фактов по правоприменительной практике. Поэтому сегодня преждевременно говорить о том, как будут применяться эти нормативные акты, как будет проводиться надзор по 380-П, какие выводы будут делаться по итогам самооценки, проводимой раз в 2 года и отправляемой в Банк России.

Что проверяется в процессе аудита

Для объективной оценки ситуации необходима определенная дистанция. Аудитор организует процесс так, чтобы проверку конкретных точек в ИТ-инфраструктуре ваши сотрудники проводили самостоятельно, но под его личным контролем.

Что проверяет аудитор:

- Состояние ИТ-инфраструктуры. Аудитор проверит ее состояние в целом, отдельное оборудование и корпоративное ПО, проанализирует технологические процессы, как организованы бэкапы. Проанализирует защищенность сети и вероятность несанкционированного доступа к Wi-Fi.

- Квалификацию ИТ-специалистов (если необходимо).

- Состояние ИБ-систем и процессов. Проанализирует уровень защищенности важных данных, настройки доступов к ним, организацию работы со средствами защиты информации, реагирование на уязвимости и инциденты, безопасность сетевой инфраструктуры, информированность сотрудников о внутренних правилах безопасности.

В ходе аудита также может быть организована имитация фишинговой атаки для сотрудников. Поддельные письма, ведущие на форму авторизации на внутреннем портале, который только внешне похож на настоящий — хороший способ узнать реальный уровень культуры ИБ в компании. Кроме того, эффективен и традиционный тест на проникновение.

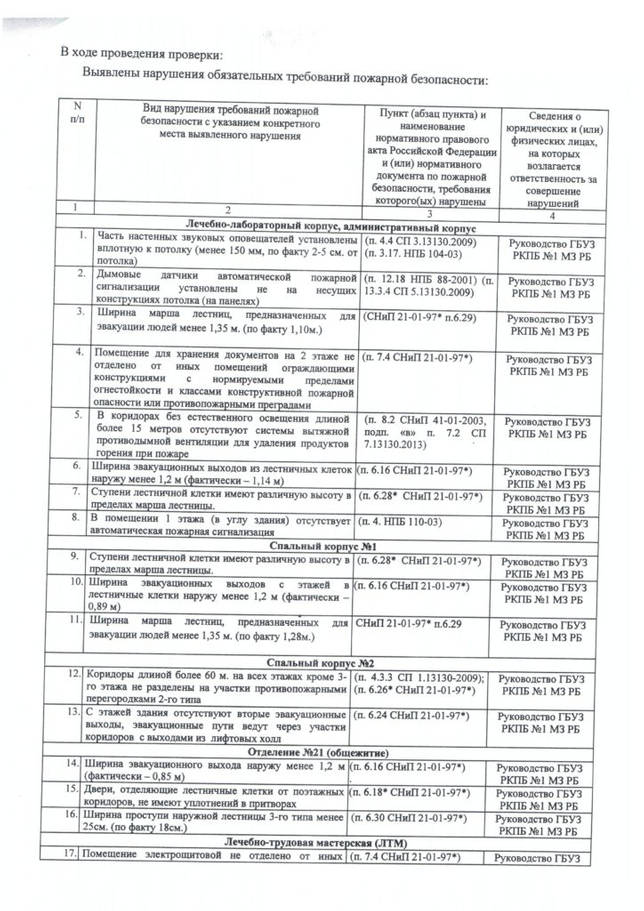

Порядок проведения аудита пожарной безопасности

Процесс независимой оценки пожарных рисков описан в Постановлении № 304. Для начала проверки заключается договор с экспертной организацией, передается оговоренный комплект документов. По согласованию с заказчиком определяются сроки проведения проверок, порядок допуска экспертов на объекты и предприятие, цена пожарного аудита. Аудит пожарной безопасности ООО Смарт Вэй станет гарантией, что ваш объект соответствует всем нормам защиты.

Изучение документов в сфере пожарной безопасности

Обязательной стадией, который включает пожарный аудит в Москве, является изучение внутренней документации заказчика. В этот перечень может входить:

- конструкторская, проектная, техническая и эксплуатационная документация на объект, оборудование, системы, механизмы;

- схемы планировки, эвакуации, мест размещения средств пожаротушения и индивидуальной защиты;

- приказы, должностные инструкции на ответственных лиц, руководства, регламенты;

- документы об инструктажах персонала и руководства, о повышении квалификации, об обучении сотрудников по нормам ПБ.

Для оборудования и средств, которые должны проходить периодическую поверку, будут изучаться паспорта, договоры, пломбы, наклейки. Аудит пожарной безопасности ООО Смарт Вэй всегда осуществляется только с аттестованным и сертифицированным оборудованием.

Пожарно-техническое обследование объекта и предприятия

Выездная проверка проводится непосредственно на объекте или предприятии. Соответственно, цена пожарного аудита будет выше, если объект защиты располагается далеко за городов, в труднодоступной местности. Специалисты изучают:

- фактическое состояние конструкций – дверей, эвакуационных выходов, мест складирования горючих материалов, пожарных лестниц;

- работоспособность систем оповещения, пожаротушения, вентиляции, тревожных кнопок, других средств защиты и предупреждения;

- надлежащие огнезащитные характеристики отделочных и строительных материалов, электропроводки, кабелей и сетей;

- фактическое наличие средств пожаротушения и индивидуальной защиты (из расчета по количеству персонала и посетителей).

В ходе обследований составляются акты с указанием всех замечаний и нарушений. Многие недостатки можно устранить сразу в ходе аудита. Например, при выявлении преград на путях эвакуации может оказаться достаточно убрать препятствия. В этом случае нарушение не попадет в итоговое заключение.

При мероприятиях пожарной безопасности проверяется работоспособность гидрантов

Расчеты, испытания, исследования

Необходимость проведения дополнительных проверок определяется планом аудита, особенностями деятельности предприятия, выявленными замечаниями. В зависимости от показателей защиты, цена пожарного аудита может включать:

- испытания работоспособности оборудования (например, системы оповещения);

- расчеты пожарных рисков, иных показателей;

- экспертизы (например, для определения состава строительных и отделочных материалов, их показателей горючести и воспламеняемости).

По результатам таких проверок оформляются протоколы, экспертные заключения, акты, расчеты. Итоги испытаний, экспертиз и расчетов будут применяться при подготовке заключения. Отметим, что пожарный аудит в Москве позволит избежать плановых проверок МЧС, если вы закажете заключение НОР.

SQL Server Audit

Проверка SQL Server выдает более детальную информацию о транзакциях, чем Сhange Tracking и Change Data Capture. Эта программа выдает информацию о том, кто работал с базой данных и какие изменения внес, а также выступает в роли фильтра транзакций (отслеживает нежелательные действия и фиксирует это в отдельный список). В то же время SQL Server Audit не записывает имя хоста или IP-адрес ПК, сгенерировавшего действие, и для некоторых событий (таких как SELECT и UPDATE) информация о данных, к которым было применено это действие, не отслеживается.

SQL Server Audit отслеживает и регистрирует действия на двух уровнях – на сервере и в базе данных. Уровни проверки устанавливаются независимо друг от друга, что дает большую гибкость и детализацию проверки. Результаты проверки сохраняются в двоичных файлах, в журнале транзакций операционной системы или журнале транзакций SQL-сервера.

Чтобы отследить все транзакции, нужно создать объект проверки на установочном экземпляре SQL-сервера. В нем можно указать несколько объектов проверки. После этого для каждого объекта следует установить спецификацию аудита сервера или аудита БД. Эта спецификация позволит определить, какие действия пользователей или события следует проверить. При этом нужно учитывать, что спецификация уровня БД выдает больше данных о действии и обеспечивает лучшую фильтрацию данных, чем спецификация уровня сервера.

Рисунок 1: Основные этапы работ при проведении аудита безопасности

На первом этапе совместно с Заказчиком разрабатывается регламент, устанавливающий состав и порядок проведения работ. Основная задача регламента заключается в определении границ, в рамках которых будет проведено обследование. Регламент является тем документом, который позволяет избежать взаимных претензий по завершению аудита, поскольку чётко определяет обязанности сторон. Как правило, регламент содержит следующую основную информацию:

- состав рабочих групп от Исполнителя и Заказчика, участвующих в процессе проведения аудита;

- перечень информации, которая будет предоставлена Исполнителю для проведения аудита;

- список и местоположение объектов Заказчика, подлежащих аудиту;

- перечень ресурсов, которые рассматриваются в качестве объектов защиты (информационные ресурсы, программные ресурсы, физические ресурсы и т.д.);

- модель угроз информационной безопасности, на основе которой проводится аудит;

- категории пользователей, которые рассматриваются в качестве потенциальных нарушителей;

- порядок и время проведения инструментального обследования автоматизированной системы Заказчика.

На втором этапе, в соответствии с согласованным регламентом, осуществляется сбор исходной информации. Методы сбора информации включают интервьюирование сотрудников Заказчика, заполнение опросных листов, анализ предоставленной организационно-распорядительной и технической документации, использование специализированных инструментальных средств.

Третий этап работ предполагает проведение анализа собранной информации с целью оценки текущего уровня защищённости АС Заказчика. По результатам проведённого анализа на четвёртом этапе проводится разработка рекомендаций по повышению уровня защищённости АС от угроз информационной безопасности.

Ниже в более подробном варианте рассмотрены этапы аудита, связанные со сбором информации, её анализом и разработкой рекомендаций по повышению уровня защиты АС.

Международный стандарт ISO 27001

Иногда можно услышать о прохождении тем или иным банком аудита на соответствие требованиям международного стандарта «ISO/IEC 27001:2005» (его полный российский аналог — «ГОСТ Р ИСО/МЭК 27001-2006 — Информационная технология — Методы и средства обеспечения безопасности. Системы менеджмента информационной безопасности — Требования»). По сути, данный стандарт — это набор лучших практик по управлению информационной безопасностью в крупных организациях (небольшие организации, в том числе и банки, не всегда в состоянии выполнить требования этого стандарта в полном объеме). Как и любой стандарт в России, ISO 27001 — сугубо добровольный документ, принимать который или не принимать решает каждый банк самостоятельно. Но ISO 27001 является стандартом де-факто по всему миру, и специалисты многих стран используют этот стандарт как некий универсальный язык, которым следует руководствоваться, занимаясь информационной безопасностью.

С ISO 27001 связаны и несколько не самых очевидных и не часто упоминаемых моментов

Однако с ISO 27001 связаны и несколько не самых очевидных и не часто упоминаемых моментов. Во-первых, аудиту по данному стандарту подлежит не вся система обеспечения информационной безопасности банка, а только одна или несколько из ее составных частей. Например, система защиты ДБО, система защиты головного офиса банка или система защиты процесса управления персоналом. Иными словами, получение сертификата соответствия на один из оцениваемых в рамках аудита процессов не дает гарантии, что остальные процессы находятся в таком же близком к идеальному состоянию. Второй момент связан с тем, что ISO 27001 является стандартом универсальным, то есть применимым к любой организации, а значит, не учитывающим специфику той или иной отрасли. Это привело к тому, что в рамках международной организации по стандартизации ISO уже давно ведутся разговоры о создании стандарта ISO 27015, который является переложением ISO 27001/27002 на финансовую отрасль. В разработке этого стандарта активное участие принимает и Банк России. Однако Visa и MasterCard против проекта этого стандарта, который уже разработан. Первая считает, что проект стандарта содержит слишком мало нужной для финансовой отрасли информации (например, по платежным системам), а если ее туда добавить, то стандарт надо переносить в другой комитет ISO. MasterCard также предлагает прекратить разработку ISO 27015, но мотивация другая — мол, в финансовой отрасли и так полно регулирующих тему информационной безопасности документов

В-третьих, необходимо обращать внимание, что многие предложения, встречающиеся на российском рынке, говорят не об аудите соответствия, а о подготовке к аудиту. Дело в том, что право проводить сертификацию соответствия требованиям ISO 27001 имеет всего несколько организаций в мире

Интеграторы же всего лишь помогают компаниям выполнить требования стандарта, которые затем будут проверены официальными аудиторами (их еще называют регистраторами, органами по сертификации и т.д.). Пока продолжаются споры о том, внедрять банкам ISO 27001 или нет, отдельные смельчаки идут на это и проходят 3 стадии аудита соответствия:

- Предварительное неформальное изучение аудитором основных документов (как на территории заказчика аудита, так и вне нее).

- Формальный и более глубокий аудит внедренных защитных мер, оценка их эффективности и изучение разработанных необходимых документов. Этим этапом обычно заканчивается подтверждение соответствия, и аудитор выдает соответствующий сертификат, признаваемый во всем мире.

- Ежегодное выполнение инспекционного аудита для подтверждения ранее полученного сертификата соответствия.

Кому же нужен ISO 27001 в России? Если рассматривать этот стандарт не только как набор лучших практик, которые можно внедрять и без прохождения аудита, но и как процесс сертификации, знаменующий собой подтверждение соответствия банка международным признанным требованиям по безопасности, то ISO 27001 имеет смысл внедрять либо банкам, входящим в международные банковские группы, где ISO 27001 является стандартом, либо банкам, планирующим выход на международную арену. В остальных случаях аудит соответствия ISO 27001 и получение сертификата, на мой взгляд, не нужно. Но только для банка и только в России. А все потому, что у нас есть свои стандарты, построенные на базе ISO 27001.

Де-факто инспекционные проверки Банка России проводились до недавнего времени именно в соответствии с требованиями СТО БР ИББС

Таблица 4: Пример таблицы определения уровня риска информационной безопасности

|

При расчете значений вероятности проведения атаки, а также уровня возможного ущерба могут использоваться статистические методы, методы экспертных оценок или элементы теории принятия решений. Статистические методы предполагают анализ уже накопленных данных о реально случавшихся инцидентах, связанных с нарушением информационной безопасности. На основе результатов такого анализа строятся предположения о вероятности проведения атак и уровнях ущерба от них в других АС. Однако применение статистических методов не всегда возможно из-за отсутствия в полном объёме статистических данных о ранее проведённых атаках на информационные ресурсы АС, аналогичной той, которая выступает в качестве объекта оценки.

При использовании аппарата экспертных оценок проводится анализ результатов работы группы экспертов, компетентных в области информационной безопасности, которые на основе имеющегося у них опыта определяют количественные или качественные уровни риска. Элементы теории принятия решений позволяют применять для вычисления значения риска безопасности более сложные алгоритмы обработки результатов работы группы экспертов.

В процессе проведения аудита безопасности могут использоваться специализированные программные комплексы, позволяющие автоматизировать процесс анализа исходных данных и расчёта значений рисков. Примерами таких комплексов являются «Гриф» и «Кондор» (компании «Digital Security»), а также «АванГард» (Института Системного Анализа РАН).

Литература

1. Hill S. The IT security answer. – Logica views, issue 4, London, 1999.

2. Симонов С. Анализ рисков, управление рисками. – JetInfo, 1999, 1.

3. Code of practice for Information security management. – British Standard BS7799: 1995.

4. Information security management. Part 2. Specification for information security management systems. – British Standard BS7799, Part 2, 1998.

5. Standards for Information Systems Auditing. – ISACA Standards, 1998.

6. Standards for Information Systems Control Professionals. – ISACA Standards, 1998. 7.CodeofProfessionalEthicsforInformation Systems Control Professionals. – ISACA Guidelines, 1998.

8. IS Auditing Guideline: Corporate Governance of Information Systems. – ISACA Guidelines, 1998.

9. IS Auditing Guideline: Planning the IS Audit. – ISACA Guidelines, 1998.

10. IS Auditing Guideline: Using the Work of Other Auditors and Experts. – ISACA Guidelines, 1998.

11. IS Auditing Guideline: Audit Evidence Requirement. – ISACA Guidelines, 1998.

12. IS Auditing Guideline: Report Content and Form. – ISACA Guidelines, 1998.

13. IS Auditing Guideline: Use of Computer-Assisted Audit Techniques. – ISACA Guidelines, 1998.

14. IS Auditing Guideline: Audit Charter. – ISACA Guidelines, 1998.

15. ISAuditingGuideline:MaterialityConceptsforAuditing Information Systems. – ISACA Guidelines, 1998. 16. IS Auditing Guideline: Outsourcing of IS Activities to Other Organisations. – ISACA Guidelines, 1998.

17. IS Auditing Guideline: Audit Documentation. – ISACA Guidelines, 1998.

18. IS Auditing Guideline: Audit Sampling. – ISACA Guidelines, 1998.

19. IS Auditing Guideline: Due Professional Care. – ISACA Guidelines, 1998.

20. IS Auditing Guideline: Effect of Pervasive IS Controls. – ISACA Guidelines, 1998.

21. Model Curricula for Information Systems Auditing at the Undergraduate and Graduate Level. – ISACA, 1998. 22. CobiT: Executive Summary. – ISACA, 2nd Edition, 1998.

23. CobiT:Framework.–ISACA,2ndEdition,1998. 24. CobiT:ControlObjectives.–ISACA,2ndEdition, 1998.

25. Guidefordevelopingsecurityplansforinformation technology systems. – NIST Special Publication 80018. 1998.

26. Information Technology Security Training Requirements: A role and Performance-Based Model. – NIST Special Publication 800-16, 1998.

27. GuidetoBS7799riskassessmentandriskmanagement. – DISC PD 3002, 1998.

28. GuidetoBS7799auditing.–DISCPD3004,1998. 29. Preparing for BS 7799 certification. – DISC PD 3001, 1998.

30. GuideontheselectionofBS7799controls.–DISC PD 3005, 1999.

31. О сертификации продукции и услуг. – Закон РФ от 10.06.93 N 5151-1.

32. О сертификации средств защиты информации. – Постановление правительства РФ от 26.06.95 N 608. 33. Система сертификации средств криптографической защиты информации (Система сертификации СКЗИ). – Москва, 1993.

34. Положение о сертификации средств защиты информации по требованиям безопасности информации (с дополнениями в соответствии с постановлением Правительства Российской Федерации от 26 июня 1995 г. No608 «О сертификации средств защиты информации»). – Гостехкомиссия России, Москва, 1996.

35. Положение по аттестации объектов информатизации по требованиям безопасности информации. – Гостехкомиссия России, Москва, 1994.

36. Положение об аккредитации органов по аттестованию объектов информатики, испытательных центров и органов по сертификации продукции по требованиям безопасности информации. – Гостехкомиссия России, Москва, 1994.

37. Положение об аккредитации испытательных лабораторий и органов по сертификации средств защиты информации по требованиям безопасности информации. – Гостехкомиссия России, Москва, 1994. 38. Перечень средств защиты информации, подлежащих сертификации в Системе сертификации Гостехкомиссии России. – Гостехкомиссия России, Москва, 1995.

39. АттестационныеиспытанияАСпотребованиям безопасности информации. Типовая методика испытаний объектов информатики по требованиям безопасности информации (Аттестация АС). – Гостехкомиссия России, Москва, 1995.

40. Типовое положение об органе по аттестации объектов информатизации по требованиям безопасности информации. – Гостехкомиссия России, Москва, 1994.

41. Положениеогосударственномлицензировании деятельности в области защиты информации. – Гостехкомиссия России, ФАПСИ, Москва, 1997.

42. ГостехкомиссияРоссии.Руководящийдокумент. Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации. – Москва, 1992.

Итоговые документы

Структуру отчетов для руководства нужно прописать подробно, чтобы их действительно можно было использовать как источник полезной информации. Ведь они послужат основой для конкретных решений об улучшении защиты сети. Озвучим обязательные пункты для отчета.

- Топология сети и используемое оборудование с разбивкой по помещениям. Следует описать назначение и функцию каждого устройства. Здесь же фиксируется состояние компонентов, а также способы подключения к интернету.

- Серверы. Описываются их физическое расположение и характеристики, используемая система защиты информации, сетевое оборудование, источники бесперебойного питания.

- Пользовательские места. Сколько помещений, где и как они расположены, сколько в них рабочих мест, сколько человек имеет к ним доступ, имеют ли к ним доступ сотрудники других компаний? Если имеют, то насколько эти компании имеют к вам отношение? Ответы на эти вопросы помогут понять, насколько защищена ваша инфраструктура.

- Рекомендации по улучшению ситуации. Самый важный пункт, который состоит из конкретных советов — где, что и как можно улучшить, чтобы обезопасить себя от проблем. Причем заполнять его нужно без установки «на это точно не дадут денег».

Какой результат компания получает по итогу?

Результатом является заключение о степени соответствия компании/организации критериям аудита ИБ, а также рекомендации по совершенствованию IT-инфраструктуры, защиты информации, процессов обеспечения и управления ИБ и документационного обеспечения заказчика.

Кроме того, логическим продолжением аудита является разработка корпоративных документов верхнего уровня по вопросам безопасности информации в компании/организации, среди которых:

- корпоративная политика ИБ;

- концепция обеспечения ИБ;

- корпоративная модель угроз безопасности информации.

Эти верхнеуровневые документы обеспечивают базис для выстраивания всего комплекса работ по приведению процессов и технологий обеспечения и управления ИБ в компании в соответствие требованиям законодательства, нормативным документам, лучшим практикам ИБ.

Результат аудита — это уверенность в надежности и стабильности работы компании

Иначе говоря, в результате выполнения аудита ИБ, в зависимости от его масштаба и границ, заказчик получит независимую оценку состояния обеспечения ИБ в своей организации, степень его соответствия обязательным законодательным, нормативным и отраслевым требованиям по вопросам защиты информации, степени уязвимости его ИТ- и ИБ-инфраструктуры и информационных систем к современным угрозам. Кроме того, могут быть выявлены свидетельства противоправной деятельности в его информационном пространстве различной природы.